不少Web服务器都是架设在Windows 2003服务器系统环境中的,但是在默认状态下该服务器系统存在不少安全漏洞,许多黑客或者非法攻击者往往会充分利用这些漏洞,来攻击架设在该系统中的Web网站。为了提高Web服务器的运行安全性,我们有必要及时采取措施,防范Web服务器中的各式脚本攻击;下面,本文就为各位贡献几则让Web服务器远离脚本攻击的设置巧招,希望这些内容能帮助各位安全维护好服务器系统!

从访问权限下手,防范脚本攻击

网站访问者在访问Web服务器中的内容时,一般是通过“IUSR_SERVERNAME”用户帐号实现访问操作的,普通访问者对Web服务器所能执行的权限,就是由“IUSR_SERVERNAME”用户帐号的权限来决定的。默认状态下,“IUSR_SERVERNAME”用户帐号是Windows 2003服务器系统在创建IIS的过程中自动创建的,该用户帐号常常是为那些不需要进行身份验证就能轻松访问网站数据库内容的匿名用户自动开设的。为了防止这些普通的匿名用户随意执行Web服务器中的脚本程序,导致服务器存在各种安全隐患,我们有必要对“IUSR_SERVERNAME”用户帐号的权限进行一些合适的设置,下面就是具体的访问权限设置步骤:

首先以超级管理员权限帐号登录进Windows 2003服务器系统中,在该系统桌面中依次单击“开始”/“程序”/“附件”/“Windows资源管理器”命令,在弹出的系统资源管理器窗口中,找到Web服务器主目录所在的文件夹,并用鼠标右键单击主目录图标,从弹出的右键菜单中执行“属性”命令,打开网站主目录的属性设置窗口,在该窗口中我们需要将“everyone”帐号对服务器系统中的所有磁盘分区访问权限删除掉,以防止任意一位普通用户可能对服务器带来潜在的安全攻击。

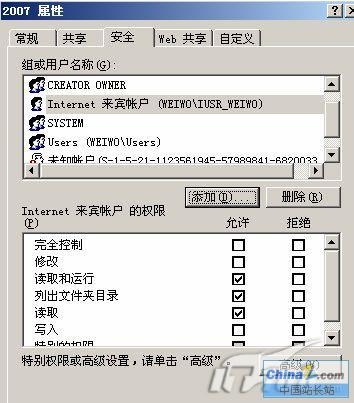

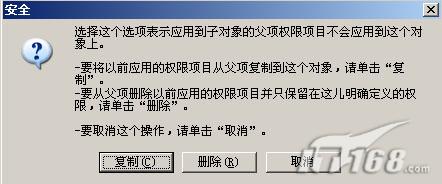

考虑到“everyone”帐号是任意一个用户或组权限设置的父对象,因此在将“everyone”帐号的访问权限删除掉之前,我们必须先将子对象对父对象权限继承关系删除掉;在删除这种权限继承关系时,我们可以单击网站主目录属性设置窗口中的“安全”标签,打开如图1所示的安全标签页面, 单击该标签页面中的“高级”按钮,进入到主目录的高级安全设置窗口,检查一下该设置窗口中的“允许父项的继承权限传播到该对象和所有子对象。包括那些在此明确定义的项目”项目是否处于选中状态,要是发现该选项已经选中的话,我们必须及时将它的选中状态取消,随后系统会自动弹出如图2所示的提示窗口, 询问我们是否将父对象的访问权限拷贝给子对象,此时我们可以单击“复制”按钮,这样的话我们日后就不需要对管理员用户的权限进行重新设置了。

|

图1

接下来我们就能对“IUSR_SERVERNAME”用户帐号权限进行有针对性设置了。在设置“IUSR_SERVERNAME”用户帐号权限时,我们先从图1所示的“组或用户名称”列表框中选中“IUSR_SERVERNAME”用户帐号,然后在对应该帐号下面的权限列表框中将“列出文件夹目录”、“写入”、“读取”等权限全部设置为“允许”,而不要将“完全控制”、“读取和运行”等权限设置为允许;此外,对于那些不需要通过Web进行写入操作的文件夹,我们只需要将“列出文件夹目录”、“读取”等权限赋予给“IUSR_SERVERNAME”用户帐号就可以了。到了这里,作为网站普通访问者的“IUSR_SERVERNAME”用户帐号就没有执行脚本的权利,那么这些普通来宾用户自然就无法对Web服务器进行各种形式的脚本攻击了,这样的话Web服务器的安全性就能在一定程度上得到保证了。

|

图2

从脚本权限下手,防范脚本攻击

从网站存放文件的类型来看,保存在Web服务器中的文件类型主要分为两大类,一类就是各种形式的脚本文件,另外一类就是非脚本文件,这包括普通的网页文件、数据库文件以及各种格式的图象文件等。所以,为了保护Web服务器的安全,我们有必要对不同类型文件的执行权限进行有针对性地设置,确保Web服务器中的各种脚本文件能够被安全、稳定地执行,而避免非脚本文件被随意执行。

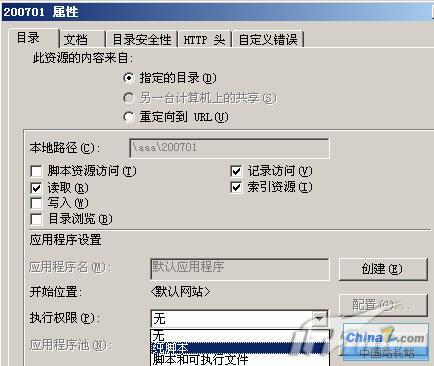

在设置脚本文件的执行权限时,我们可以先依次单击“开始”/“程序”/“管理工具”/“Internet信息服务管理器”命令,在弹出的IIS控制台窗口中,找到存放各类脚本文件的指定文件夹,并用鼠标右键该文件夹所对应的图标,从随后弹出的快捷菜单中执行“属性”命令,打开对应文件夹的属性设置窗口。

|

单击该设置窗口中的“目录”标签,打开如图3所示的标签页面, 在该页面的“应用程序设置”处,单击“执行权限:”右侧的下拉按钮,从随后弹出的下拉列表中选中“纯脚本”选项,并单击“确定”按钮,那样的话指定目录中的脚本文件才能被网站服务器执行,而对于那些不属于脚本类型的文件都不会被执行。按照相同的操作方法,我们打开网站中其他目录的属性设置界面,并在该界面中将其他目录的应用程序执行权限设置为“无”,那样一来其他目录中的脚本或者普通文件都不会被网站服务器系统执行的。

从站点配置下手,防范脚本攻击

一旦按照上面的方法将数据库文件下面的ASP脚本拒绝执行的话,许多人会认为他们将无法继续使用ASP脚本执行错误的方法来避免网站数据库文件被恶意下载了;事实上,我们只要对目标网站的应用程序配置参数进行合适修改,同样能够有效地保护网站数据库文件被恶意下载。下面,本文就以保护ACCESS类型的数据库为操作蓝本,向各位朋友介绍一下如何从站点配置下手,来保护网站数据库文件被恶意下载的具体设置操作:

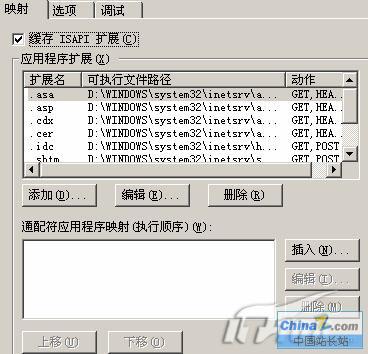

首先以超级管理员权限登录到IIS服务器所在的计算机系统,然后在该系统桌面中依次执行“开始”/“程序”/“管理工具”/“Internet信息服务管理器”命令,打开服务器系统的IIS控制台窗口,并从该窗口的左侧列表区域找到目标网站选项,再用鼠标右键单击该网站选项,从弹出的右键菜单中执行“属性”命令,进入到该目标网站的属性配置窗口.

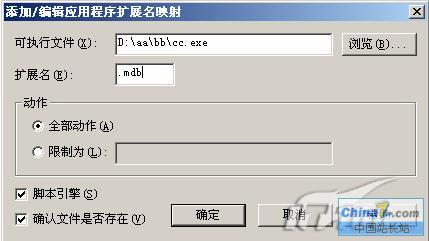

单击该配置窗口中的“主目录”标签,并在对应的标签页面中单击“配置”按钮,打开如图4所示的应用程序配置界面; 在该配置界面中单击“添加”按钮,进入到如图5所示的添加对话框; 在其中的“扩展名”文本框中输入“.mdb”,在“可执行文件”文本框中随意输入一个EXE格式的文件,其余参数都使用默认数值,最后单击“确定”按钮就能完成相关设置操作了。之后,当我们再次尝试从IE浏览器中访问目标网站的数据库文件内容时,IE浏览器就会弹出无法找到对应页面的错误提示了,那样一来目标网站的数据库就不会受到恶意用户的非法攻击了,这样的话Web服务器的安全性也会得到一定程度的保障!

|

图4

|

图5

总结:

当然,保护Web服务器安全运行的方法还有很多,有一种非常有效而且我们需要定期使用的方法就是及时给服务器系统安装好各种安全补丁程序,这种方法可以说是保护Web服务器安全运行的根本!